20年美亚杯电子数据取证团队赛复现

最后更新时间:

案例背景

你的电子数据取证调查结果发现一个国际黑客组织牵涉这宗案件。经深入调查后,调查队伍相信该黑客组织入侵了一个名为Zello的本地网上商店官网,黑客组织也针对另一家网上商店Xeno发动网络攻击,使其系统产生故障。调查期间发现三名男子: 张伟华、冯启礼及罗俊杰疑与该案有关。警方在搜查他们的住宅及公司后扣押了数十台电子设备。请分析电子数据证据并重建入侵痕迹。

Zello服务器部分

Zello服务器的哈希值(SHA256)是甚么

30B856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC9卷组是何时创建的?

1

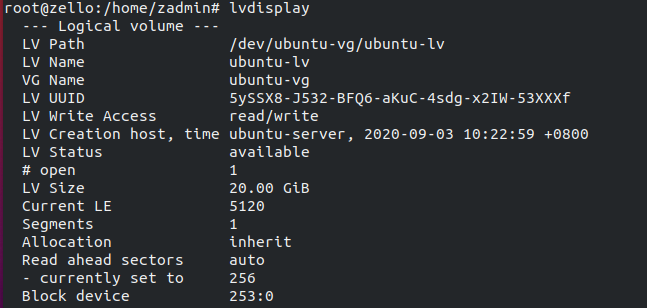

lvdisplay

卷组的名称是甚么?

1

2

3

4lvm 的相关概念

pv:physical volume,物理磁盘,比如一整块固态硬盘

vg:volume group,即卷组,比如Windows里的新建卷

lv:logical volume,逻辑磁盘,比如c盘、d盘同上可知,

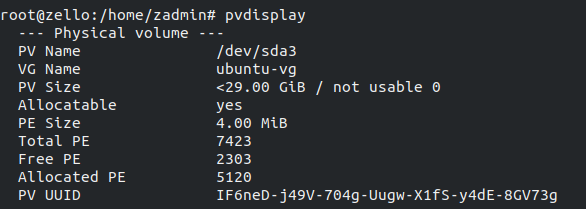

ubuntu-vg物理卷的PV UUID是多少?

与LVM同理,可利用

1

pvdisplay

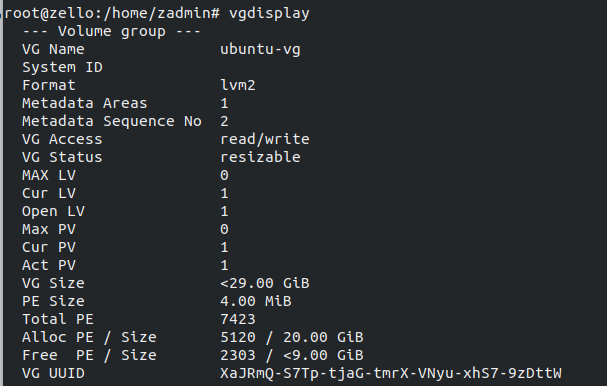

卷组的VG UUID是甚么?

1

vgdisplay

Zello服务器的Linux内核版本是甚么?

1

uname -a

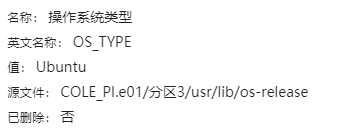

Zello服务器的操作系统版本是甚么?

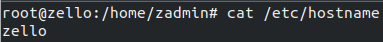

Zello服务器的主机名是甚么?

1

cat /etc/hostname

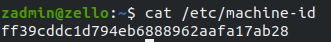

Zello服务器的计算器ID是甚么?

这里指的是计算机的ID,找半天计算器。。。

1

cat /etc/machine-id

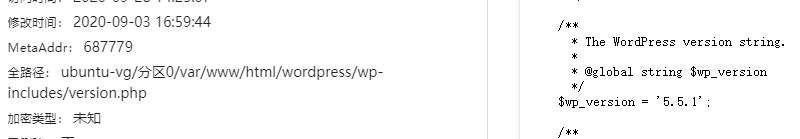

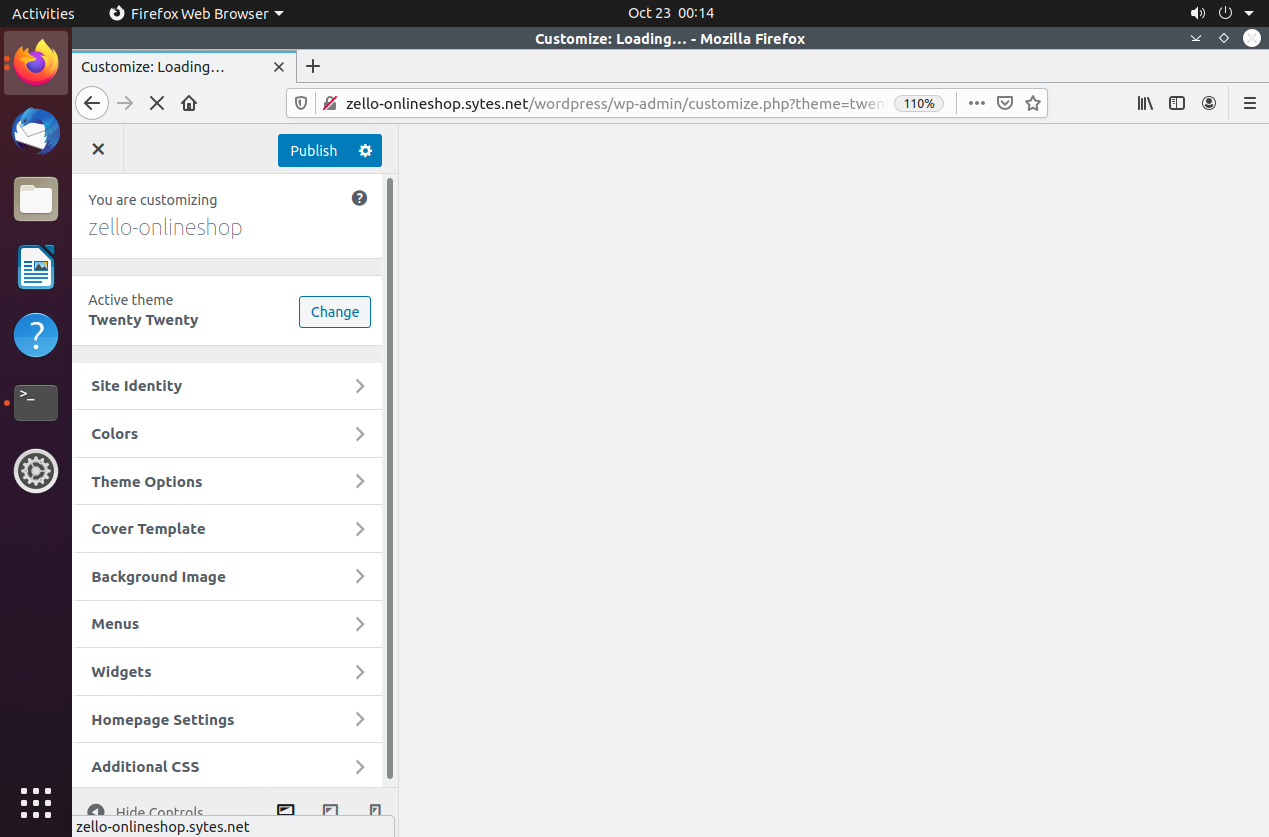

Zello服务器中使用的wordpress版本是甚么?

从config中可以逐步找到对应页面

/wp-includes/version.php

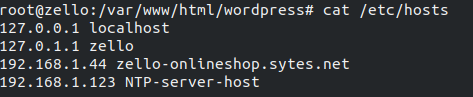

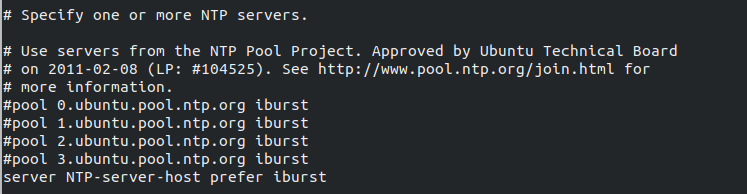

Zello服务器与之同步的主机名是甚么?

1

2

3/etc/hosts

或者

/etc/ntp.conf

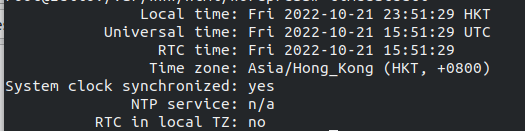

Zello服务器的时区是甚么?

1

timedatectl

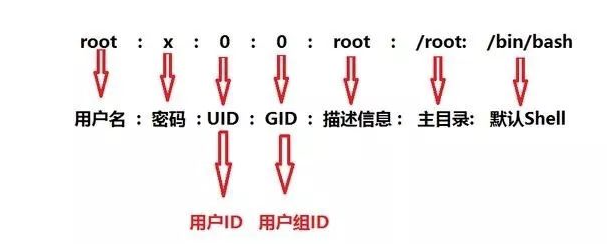

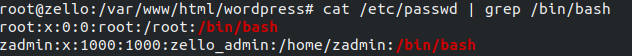

有多少个本地用户已登录到Zello服务器?

1

/etc/passwd每行各个字段标识

普通用户有两个特征:一是UID介于500~65535之间;二是shell的起始位置为

/bin/bash

植入网络目录(Webdirectory)的网页壳层(Web Shell)的哈希值(MD5)是甚么?

翻译过来就是找马

一种思路就是查杀软件直接全扫一遍

360真是菜,马都查不出

反正最后可以找到

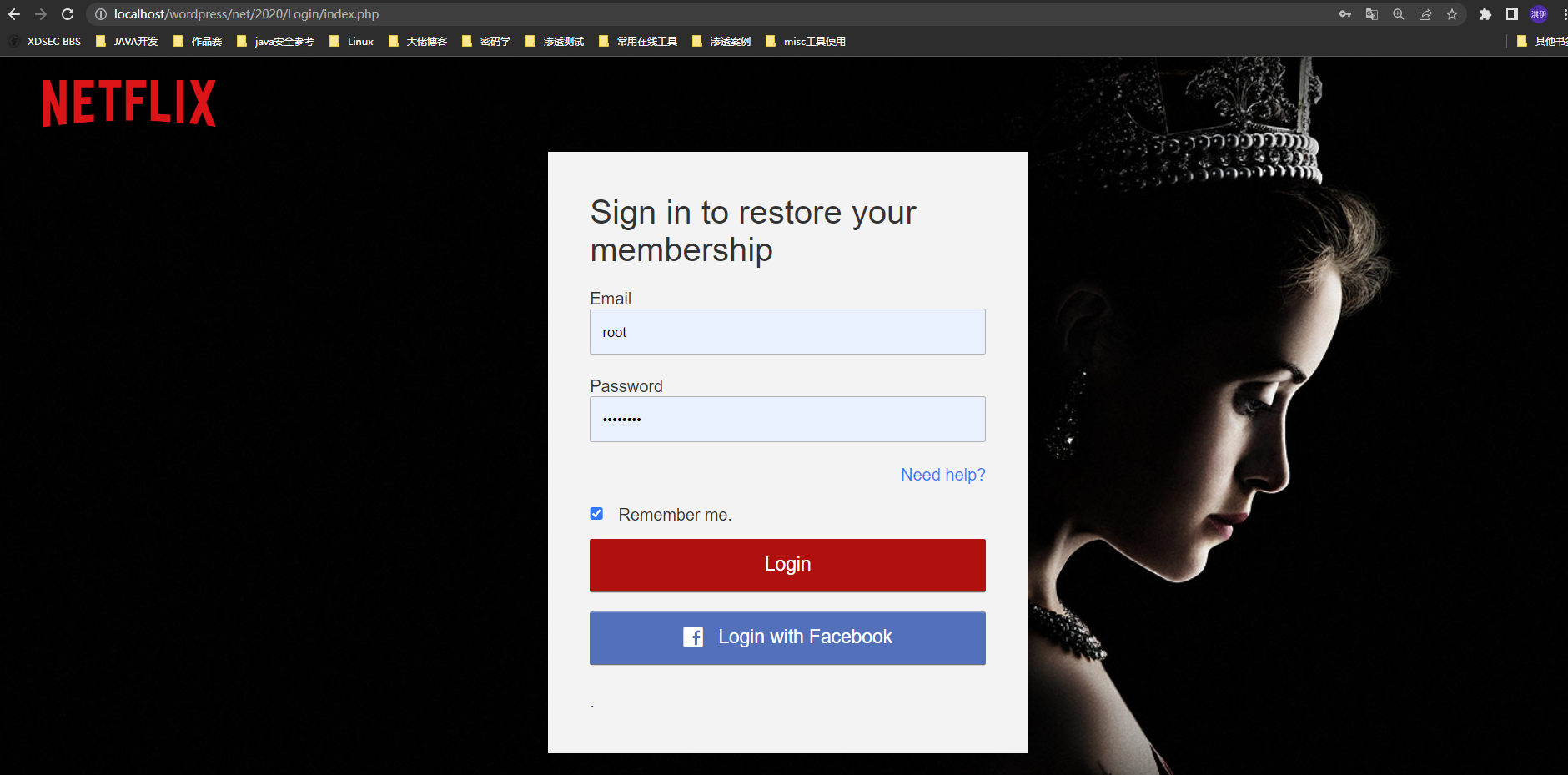

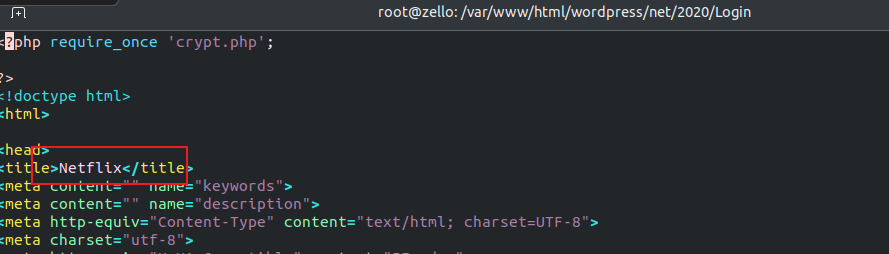

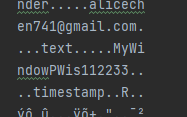

/wp-includes/sales/info/123.phpECFD5B5E56D56C6BBA6E1BAD595BFC0C\ var \ www \ html \ wordpress \net \ 2020 \ Login \ index.php有甚么作用

这波是代码审计,啊也不是,一打开看发现是个大部分html构成的登录页面,本地搭建一下看看

这就是个钓鱼网站,可以钓账号密码

钓鱼网站伪装成甚么网站?

上题即可知,NETFLIX

下列哪个IP对Zello服务器进行了蛮力攻击?

也就是爆破一类,我们看下日志

日志文件位于

/var/log/apache2/目录下,有几个压缩包比较可疑error.log.x.gz解压后查看,其中

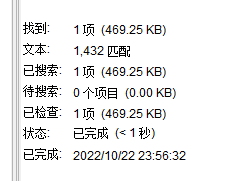

203.186.94.68被匹配了1432次,很不正常,第一明显的就是DOS行为

Zello Web服务器的URL是甚么?

看hosts ntp.conf或者浏览器历史记录均可

域名

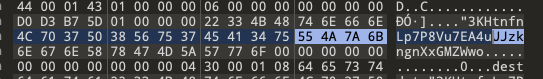

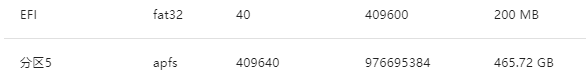

zello-onlineshop.sytes.netLVM2容器的第一个扇区是什么?

LVM2指的是分区6,起始扇区为2101248

Zello服务器中LVM2容器的大小(以字节为单位)是甚么?

每块扇区512字节

也就是31,135,367,168

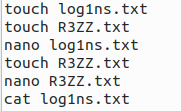

在Zello服务器以及Alice的装置中可以找到甚么共同文件?

果然跟个人赛中的信息还有关联

历史记录里翻一番

R3ZZ.txt

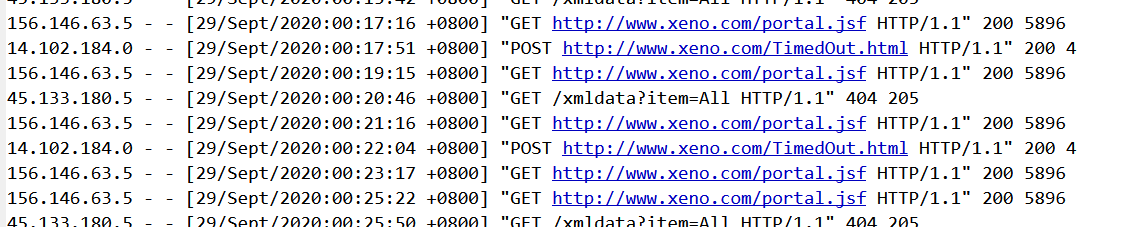

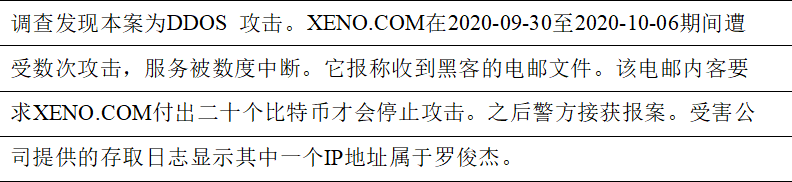

2020年8月29日在Xeno服务器中发现的攻击类型是甚么?

没看到这一天的日志啊,不过翻一番会发现请求方式和url基本一致

所以是HTTP GET/POST Flood

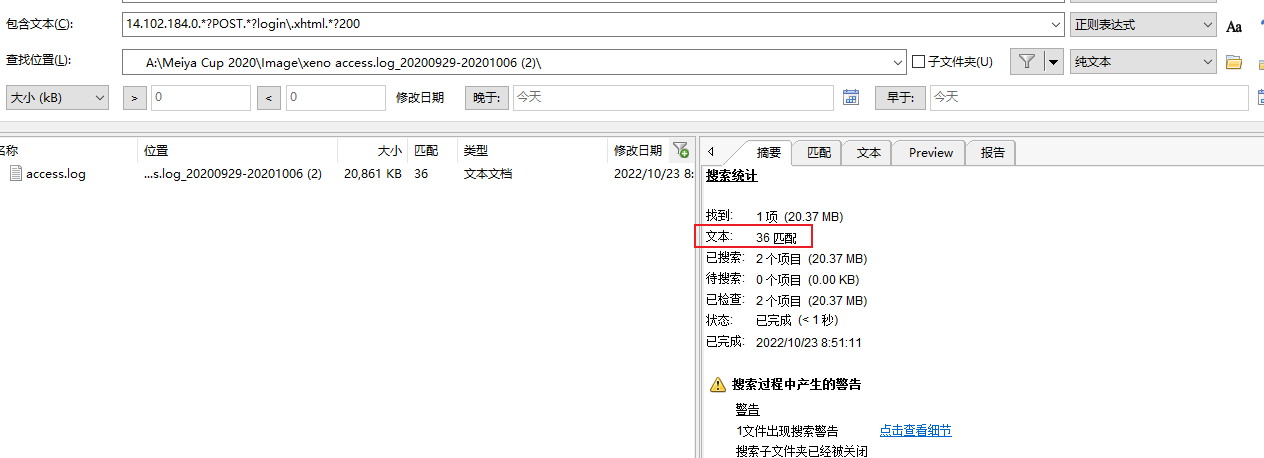

哪个IP地址在日志中条目数量最多?

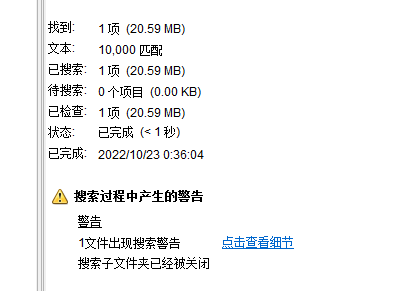

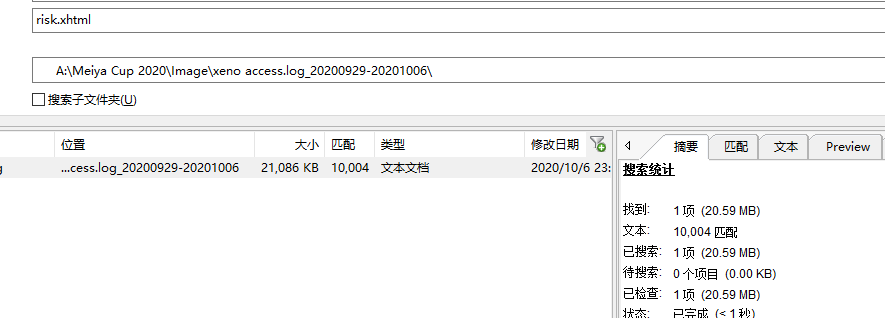

14.102.184.0匹配了10000项

这个登录次数最多的IP地址,它访问最多的是哪个页面?

还是查日志匹配文本可以看到

所以是risk.xhtml

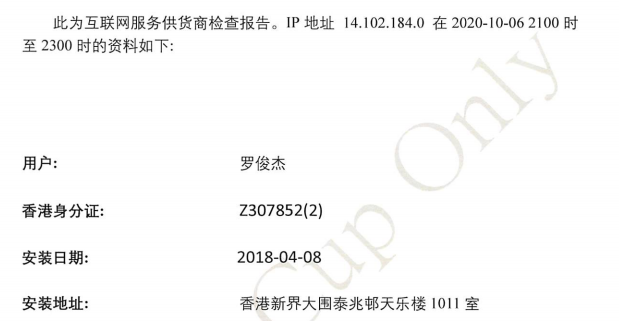

这个登录次数最多的IP地址来自哪个国家或地区?

其实可以之间ip查询的,但是线索应该就是在题目材料中,翻一番

所以可以知道攻击Xeno服务器的就是罗俊杰

也对应了报告,原来都是线索

这个登录次数最多的IP地址,合共有多少次成功登录?

这个感觉还是定位的不准确

除DDoS之外,还可能涉及其他攻击吗?

虽然日志给的并不是很详细,但是一般都会爆破一下账号密码

从该网站下载了多少数据?

这也看不出来啥数据传输格式或者data啥的,所以现在还推不出来

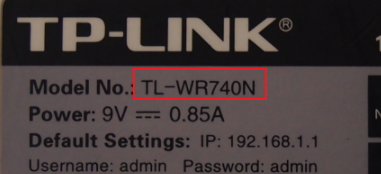

Bob路由器

Bob路由器的型号是甚么?

Bob家的IP地址是甚么?

27.111.174.91

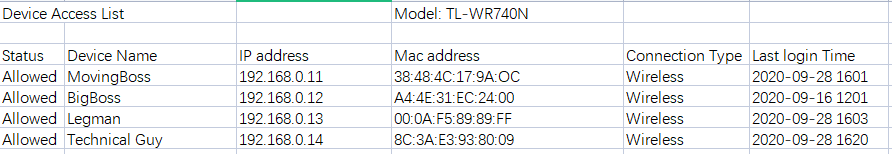

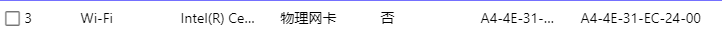

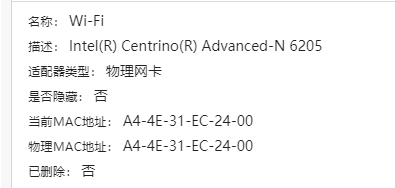

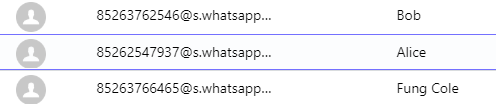

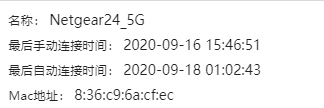

使用路由器的装置的Mac地址是甚么-Alice?

这道题跟底下的引出了个人赛的人物关系,Bob Alice和Cole,其中我们已经知道了Cole是一个Boss

并且有一份路由器日志可供参考

Bob的Mac地址为

所以可以判断BigBoss指的就是Bob

使用路由器的装置的Mac地址是甚么-Cole?

在Cole的桌上计算机对应的MAC

谁到访过Bob的家?

Cole

我们针对上面的题在Bob的其他设备上找答案

Bob的笔记本

Bob的笔记本计算机的哈希值(SHA-1)是甚么?

5DF01AC2194A74804DEB0F7332532D39711C5770笔记本计算机中安装了甚么电子邮件程序?

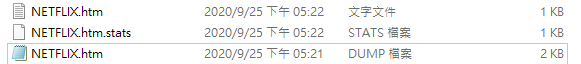

网络钓鱼电子邮件的接收者是储存在甚么文件?

面向选择题去找线索

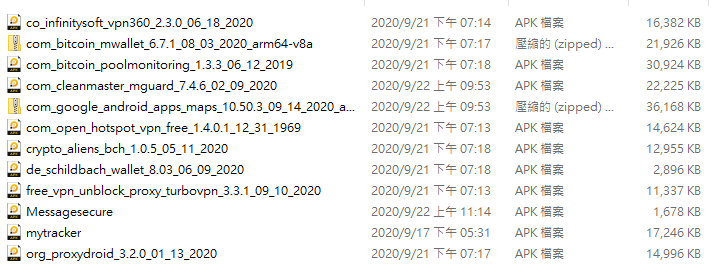

NETFLX.htm.dump在Bob的笔记本, 有什么可疑APK及其功能?

在

C:\APK下有一堆APK

结合第39题可以定位到

mytracker.bak上面可以检查虚拟货币的价格

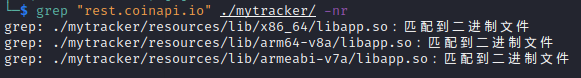

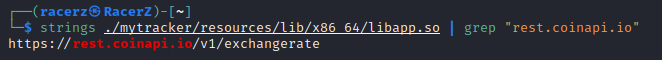

该可疑APK 从什么网站获取资料?

抓包并没抓到什么可疑流量

只能暴力搜索关键词

1

2

3grep xxx ./mytracker/ -nr

# -r 当指定要查找的是目录而非文件时,必须使用这项参数,否则grep指令将回报信息并停止动作

# -n 在显示符合样式的那一行之前,标示出该行的列数编号

得到

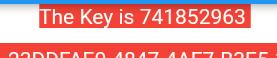

https://rest.coinapi.io/v1/exchangerate上述APK中发现的Bitlocker密钥是甚么?

741852963

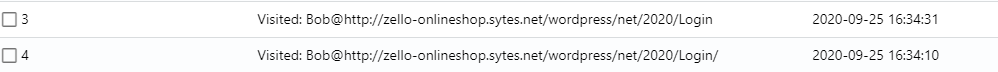

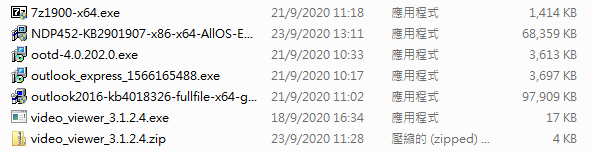

网络钓鱼网站的网页寄存的网站地址是甚么?

Bob的浏览器历史记录中存在该链接

我们在网站服务器上去验证一下是否存在该钓鱼页面

Bob的桌上计算机

打开后显示需要输入BitLocker,用之前apk得到的

Bob的桌上计算机的哈希值(SHA-256)是甚么?

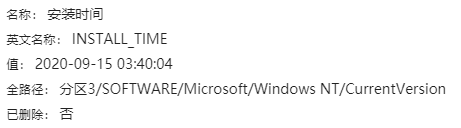

86C740D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C2673Bob的桌上计算机的安装时间是几点?(本地时间)

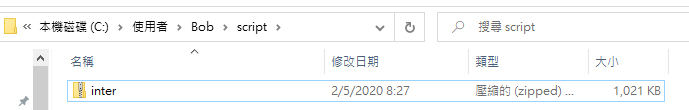

Bob桌上计算机内发现的网络钓鱼脚本是甚么?(某些字符被刻意用*遮盖)

翻一番可以看到一个script目录比较可疑,里面存在

inter.zip

我们提取出来分析一波

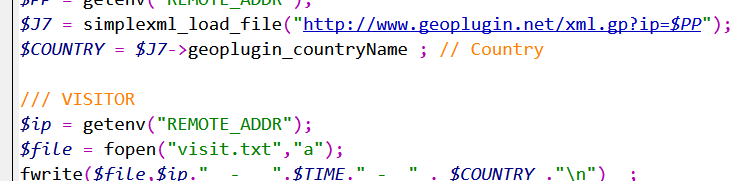

大致看了一下,从

index.php分析出了主要干的事,获取header中的ip,然后查询对应的国家和访问仿真的时间并记录,其他几个文件里还有收集其他信息的函数,所以可以推断出收集个人数据

Bob iphone

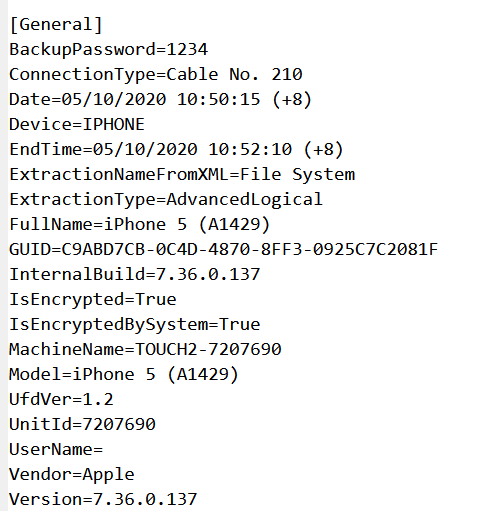

仿真分析的时候遇到了备份密码,在配置文件里面可以找到

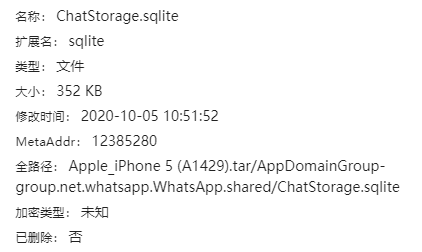

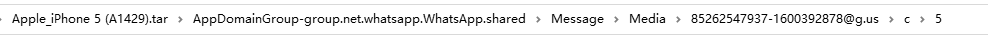

在Bob iphone, 与Alice和Cole通讯记录的完整路径是甚么?

在前面个人赛中,我们能回忆到他们三人的通讯工具是WhatsApp

这个ZCHATSESSION字段和群组ID有关,我们找一下对应是4

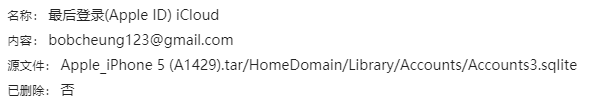

Bob的iPhone的苹果ID是甚么?

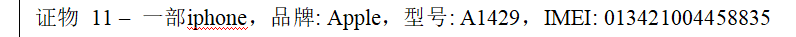

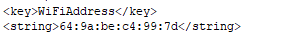

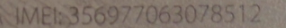

Bob的iPhone的IMEI是甚么?

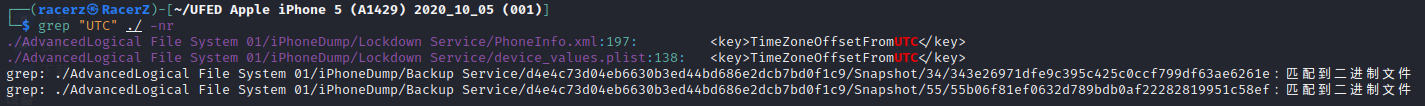

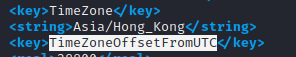

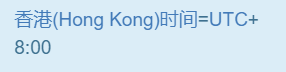

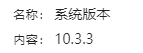

Bob iPhone的时区设置是甚么?

取证软件里又没有,我们暴力搜索一波

1

grep "UTC" ./ -nr

其实配置文件里也有相关的

文件“ VIP.txt”的完整路径是甚么?

在和cole的文件传输记录中找到了vip.txt

前缀不太好搞

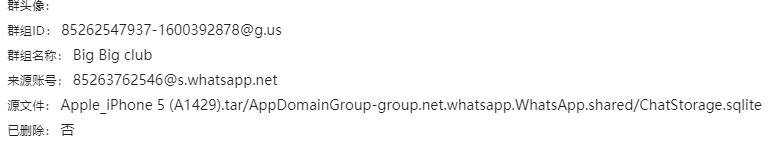

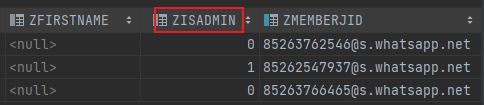

Bob/mobile/Containers/Shared/AppGroup/group.net.whatsapp.WhatsApp.shared/Message/Media/85262547937-1600392878@g.us/c/5/c56255d0-a407-4341-afef-7bf5accc52f0.txt在Bob iphone, 谁是“ 85262547937-1600392878@g.us”的聊天群组中的管理员?

Alice有添加成员的操作,所以她是,而且看她的欢迎词就可以知道

同时数据库里也有相关记录

“ 85262547937-1600392878@g.us”聊天群组中有多少个附件?

细心一些,这几个文件夹下共4个附件,没法只看聊天记录来分析

Bob iPhone的Airdrop ID是甚么?

暴力搜索一波

没搜到…

盲猜也是

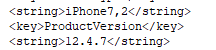

66E7BBDE9F69其他都有可识别的字符串信息,但是没搜到相关的Bob的iPhone的操作系统版本是甚么?

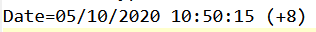

Bob在2020-09-17的1451时访问的连结是甚么?(UTC + 0)

注意时差回退8小时

Bob的Samsung

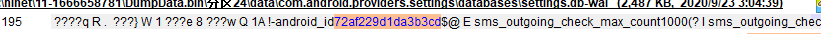

Bob的Samsung S2的Android ID是甚么?

全局搜索

Bob的Samsung S2的操作系统版本是甚么?

Bob Samsung S2的时区设置是甚么?

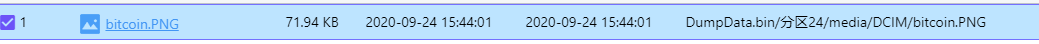

“ bitcoin.PNG”的储存位置是甚么?

bitcoin.PNG的哈希值(SHA-256)是甚么?

Bob的Samsung S2的wifi mac地址是甚么?

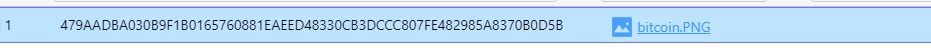

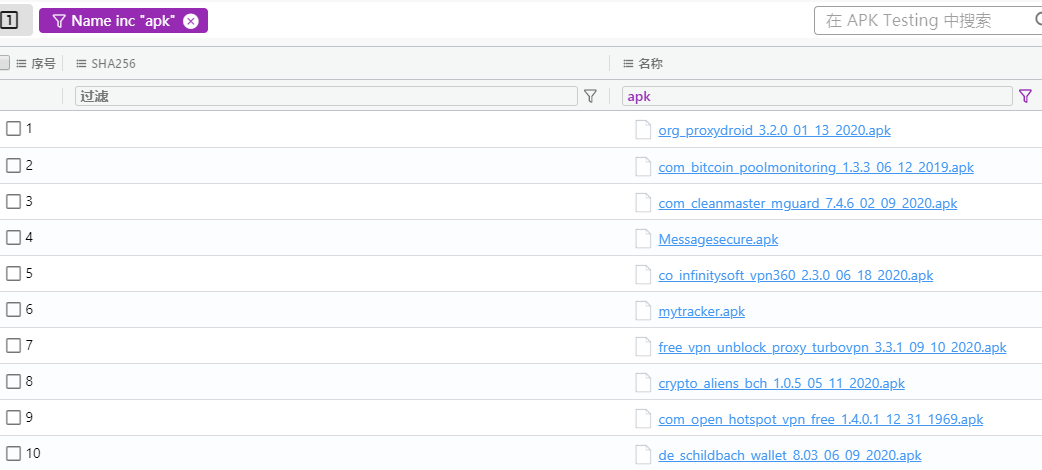

“ userdata(ExtX)/ Root / media /Download / APK Testing”中的有多少APK檔?

10个

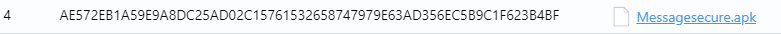

Messagesecure.apk的哈希值(SHA-256)是甚么?

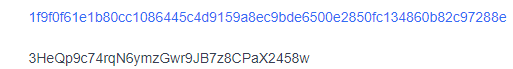

私钥已在bitcoin.PNG中加密。私钥是甚么?

上面这个软件已经在个人赛中出现,图片加密信息。对于解密密钥的话,思路是如果没有直接的线索的话,就把之前得到的所有密码都试一下,这里用的就是Bob桌上计算机的开机密码

Aa654321

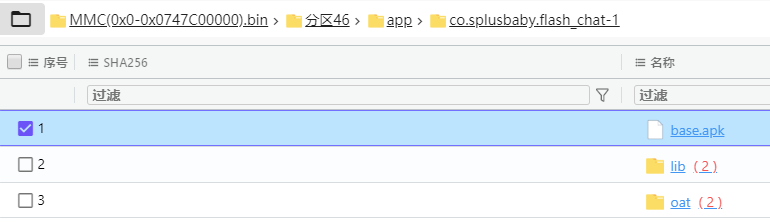

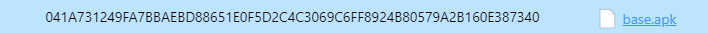

KzZUc6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNNpqGapk文件“ flash_chat”的哈希值(SHA-256)是甚么?

这题出的好突兀啊,得去Alice的手机里找。。。

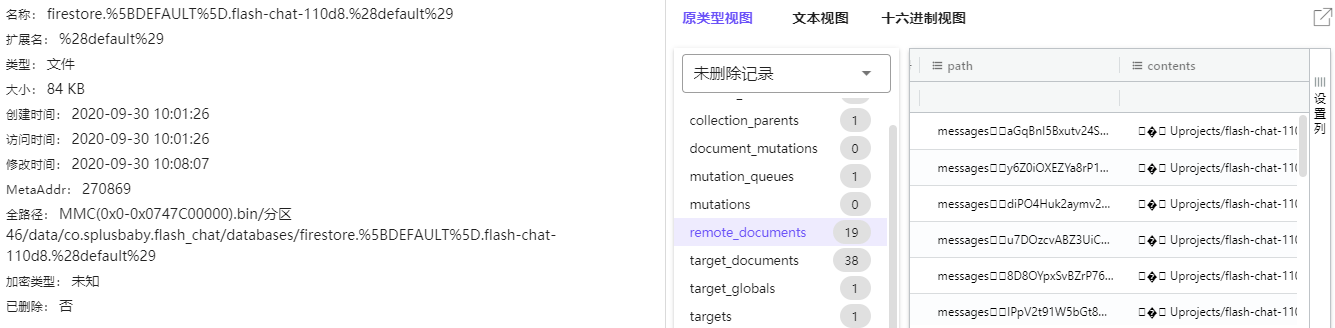

哪个文件包含“ flash_chat”聊天记录?

这个软件没账号,分析里也没记录,只能一个个找了

从“ flash_chat”找到的Bob的Windows密码是甚么?(某些字符被刻意用*遮盖)

仔细翻有好几个密码信息

消息的消息号码(Message ID)是甚么?

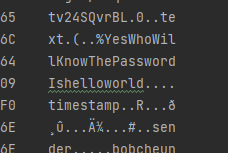

“ flash_chat”消息ID“aGqBnI5Bxutv24SQvrBL”中的密码是甚么?(某些字符被刻意用*遮盖)

就是上面图里找到的

helloworld

Bob的IMAC 计算机

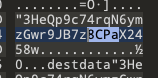

从Bob iMAC 桌面名为Wallet.dat 的档案中可以取得以下那一个比特币地址?(某些字符被刻意用*遮盖)

md有个开机密码没绕过去,我超绕过去了,就是之前的开机密码

Aa654321真的费劲儿

3KHtnfnLp7P8Vu7EA4uUJzkngnXxGMZWwo从Wallet.dat档案中取得的比特币地址,那一个有接收及传送过比特币?(某些字符被刻意用*遮盖)

去比特币交易网查看交易记录https://www.blockchain.com/explorer/assets/btc

上面那个地址没有交易记录,还得再找,又有一个,我们拿去验证一下

3HeQp9c74rqN6ymzGwr9JB7z8CPaX2458w

以下那一个比特币接收或传送交易的哈希值与上述的比特币地址有直接关系?(某些字符被刻意用*遮盖)

上述的比特币交易中所涉及多少比特币?

由题目69可出

0.01459400 BTCBob iMac数据磁盘的哈希值(SHA-256)是甚么?

F83929D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BD7E7

Cole桌上计算机

Cole桌上计算机的哈希值(SHA-1)是甚么?

0D00A8A853B9001A9FC7BF89D9FBBA790C065CE2Cole桌上计算机的用户名是甚么?

Cole

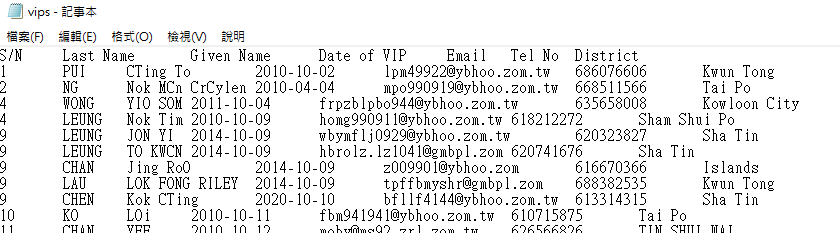

在Cole的桌上计算机中发现了多少潜在的受害者?

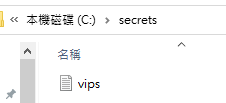

在

vips.txt中可以看到200个潜在受害者

潜在受害者的数据被储存在哪里?(某些字符被刻意用*遮盖)

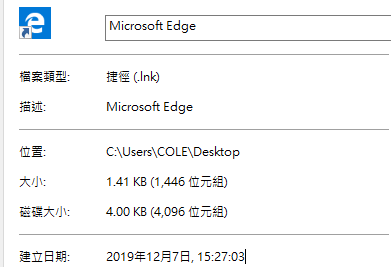

预设浏览器何时安装?

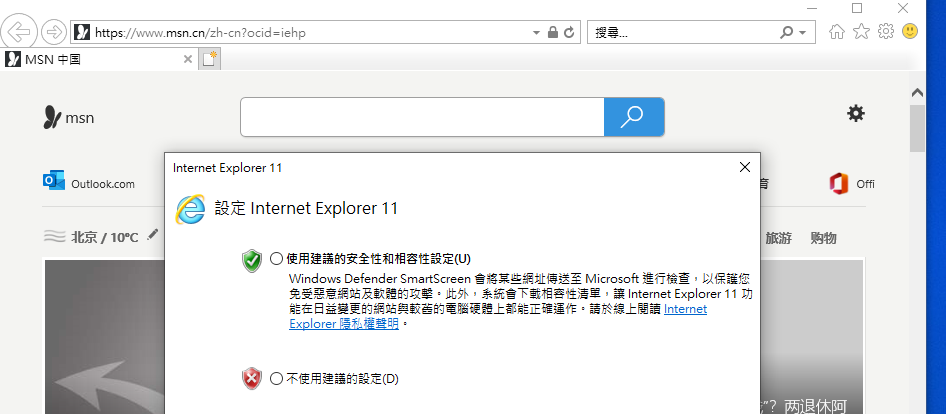

Cole桌上计算机上预设安装了甚么浏览器?

Internet Explorer

上述储存浏览记录的默认浏览器,该文件档案的类型是什么?

dat

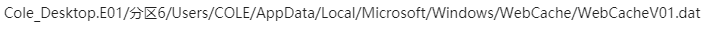

入侵Zello的证据文件是甚么?

结合上下文,从浏览器发起的攻击,我们在个人赛还记得这个是个马

受感染网站的网址是什么?

那必然是

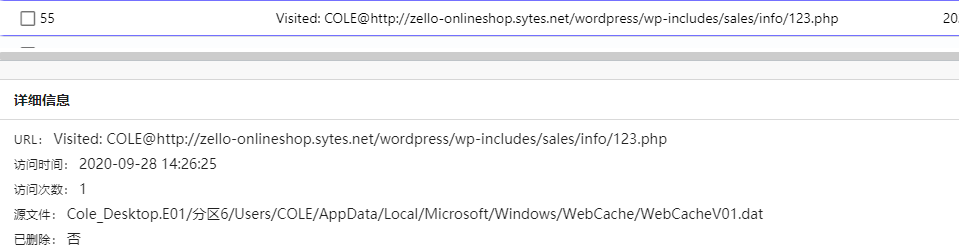

http://zello-onlineshop.sytes.netCole桌上计算机上的DDoS勒索字条是甚么?

Ransome Note of **OS.txt

在Cole桌上计算机上发现的DDoS勒索字条中,比特币钱包地址是甚么?

1L6fKWpEYvUi8FeG6BnXqfh1joAgmJA1h1

Cole的手提电脑

Cole笔记本计算机的哈希值(SHA-1)是甚么?

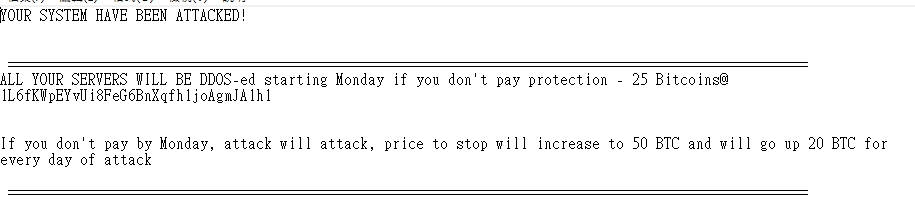

9CD259C89F2C5E6A2E02CFF13DBD61E423B82EF5Cole笔记本计算机有多少个用户帐户?

3个

当前登录用户帐户的用户名是甚么?

Cole

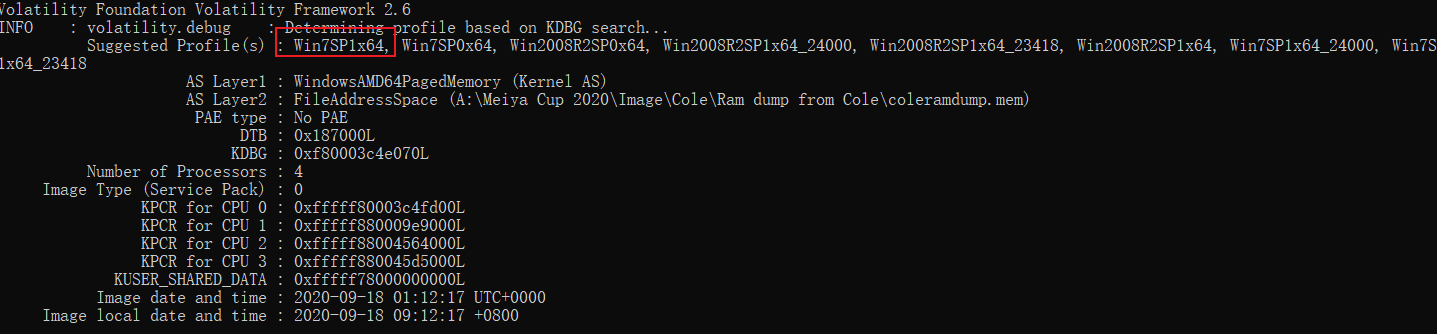

在Cole笔记本的随机存取记忆体中, 是甚么Windows配置文件?

随机存取记忆体就是对应的RAM,涉及了内存取证的知识了

速查:https://forensics.xidian.edu.cn/wiki/ram/

内存已经帮我们DUMP下来了,我们直接开始分析

先查系统摘要,硬件架构

1

volatility.exe -f "A:\Meiya Cup 2020\Image\Cole\Ram dump from Cole\coleramdump.mem" imageinfo

Win7SP1x64用户密码的前5个字符是甚么?

火眼仿真时直接出,78945

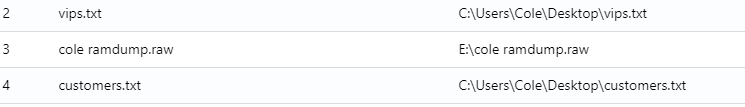

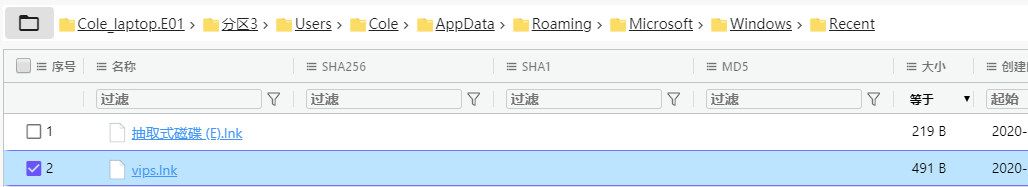

计算机中可疑的txt文件的名称是甚么?

能找到的txt就这两个

不过都没找到具体文件,应该是已经被删了,参考前面几个检材选出来

可疑txt文件曾经出现在哪个路径?

C:/Users/Cole/Desktop/是否有任何证据表明该文件已执行?

以下哪个与上述可疑txt文件相关的发现是正确的?

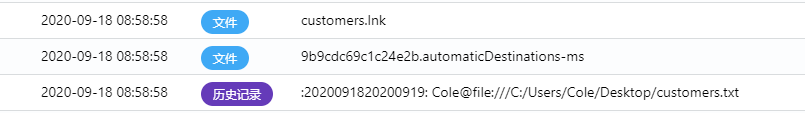

这个customer.txt同样可疑

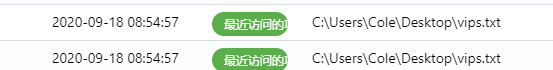

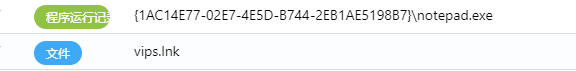

我们先定位vips.txt的时间

我们可以看到访问用的是notepad

可以看到几分钟后就访问了customer.txt

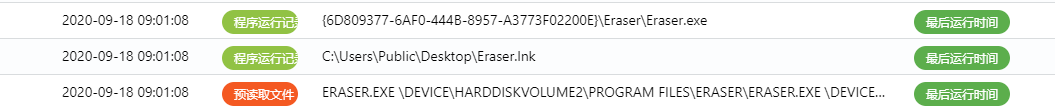

根据系统时间,Cole在2020-09-18 01:01:08UTC + 0000左右用笔记本计算机做了甚么?

注意时区,这里是UTC+0,所以还要再往后8小时

他删除了一些文件

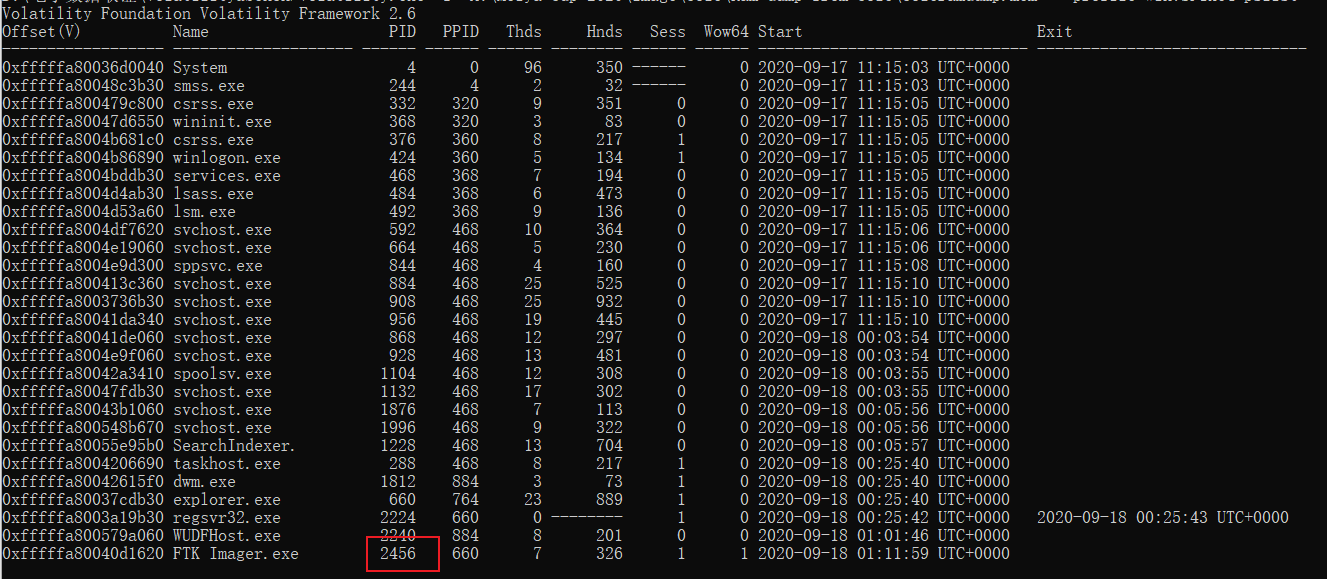

FTK Imager.exe的PID是甚么?

内存取证知识,查看运行时进程号

1

volatility.exe -f "A:\Meiya Cup 2020\Image\Cole\Ram dump from Cole\coleramdump.mem" --profile=Win7SP1x64 pslist | grep FTK Imager.exe

2456

FTK Imager.exe的父应用程序是甚么?

也就是PPID 660

对应explorer.exe

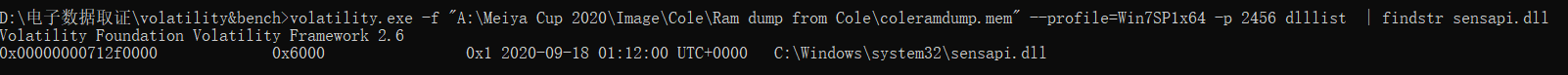

FTK Imager.exe使用甚么DLL?

dlllist: 列出某一进程加载的所有dll文件1

volatility.exe -f "A:\Meiya Cup 2020\Image\Cole\Ram dump from Cole\coleramdump.mem" --profile=Win7SP1x64 -p 2456 dlllist | findstr sensapi.dll

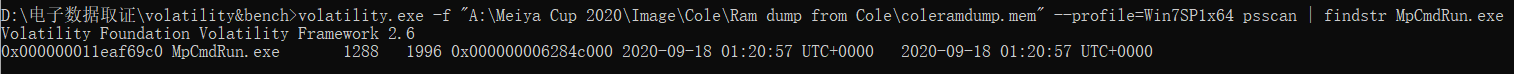

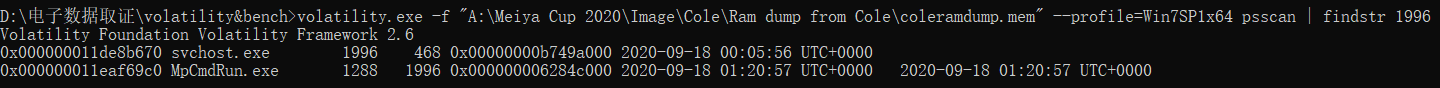

MpCmdRun.exe的PID是甚么?

pslist:该插件列举出系统进程,但它不能检测到隐藏或者解链的进程,psscan可以

1288

以下哪个与MpCmdRun.exe相关的项目是正确?

可以看到由svchost.exe启动的,终止于

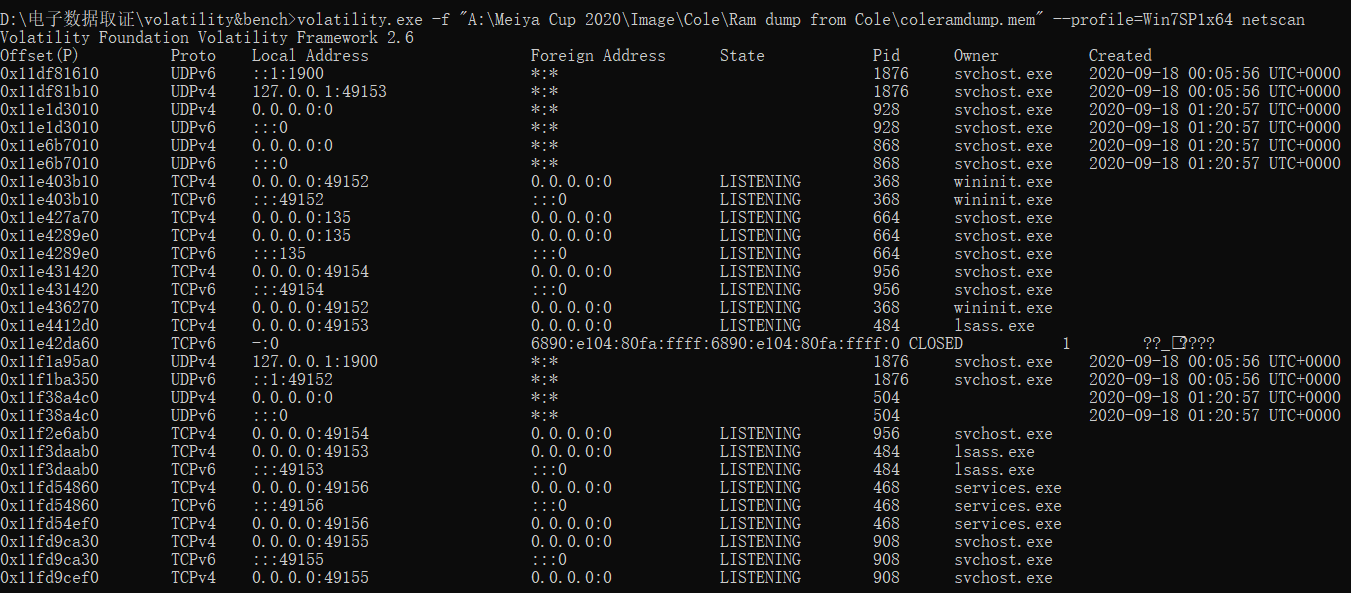

2020-09-18 01:20:57 UTC+0000上次启动后,笔记本计算机连接的外部IP是甚么?

查看当前的网络连接情况可以使用netscan模块,该模块会列出所有实时的网络连接信息,包括使用的协议类型、源地址、目的地址、双方的端口号、连接状态(LISTENING、CLOSED等)1

volatility.exe -f "A:\Meiya Cup 2020\Image\Cole\Ram dump from Cole\coleramdump.mem" --profile=Win7SP1x64 netscan

可以看到未连接/未连接到任何外部IP

上次启动后,笔记本计算机连接的网络驱动器路径是甚么?

未连接/未连接到任何外部IP

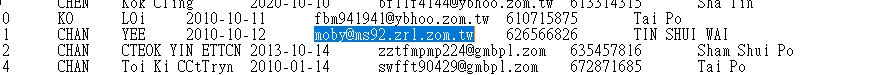

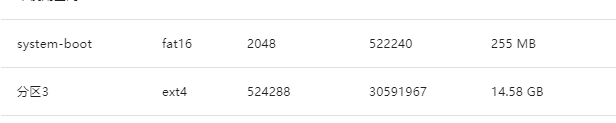

Cole公司的一位客户有一封电子邮件m*b*@ms**.z**.**.tw,可以在Cole的笔记本计算机中找到此数据吗?(某些字符被故意用*遮盖)

这个其实在vip.txt中可以找到,但是Cole笔记本中不知道为啥看不到了

但是可以找到的

收到上述电子邮件的客户名称是甚么?

陈宜

属于上述客户的电话号码是甚么?

626566826

上述客户可能居住的区域是甚么?

TIN SHUI WAI

Cole的Raspberry Pi 4

Cole的PI的哈希值(SHA-256)是甚么?

EABC9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C0556Cole PI 装置的操作系统是甚么?

操作系统是甚么版本?

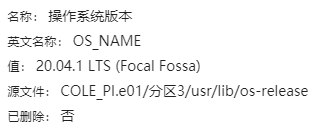

装置的文件系统是甚么?

ext4

操作系统的时区是甚么?

不知道为啥仿真不了,手动查看

/etc/timezone

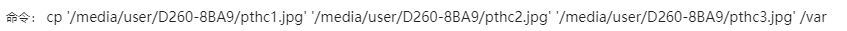

哪个文件包含儿童色情物品内容?(某些字符被故意用*遮盖)

这个我们找一下历史记录,发现了一个可疑的文件操作

去

/var目录下看看,3个复制的照片都是

B

Cole PI装置中的儿童色情物品的创建时间是甚么?

见上图,

2020/09/15 17:21

Cole的NAS装置

啥叫NAS?

NAS(Network Attached Storage:网络附属存储)按字面简单说就是连接在网络上,具备资料存储功能的装置,因此也称为“网络存储器”。它是一种专用数据存储服务器。它以数据为中心,将存储设备与服务器彻底分离,集中管理数据,从而释放带宽、提高性能、降低总拥有成本、保护投资。其成本远远低于使用服务器存储,而效率却远远高于后者。

Cole NAS的哈希值(SHA-256)是甚么?

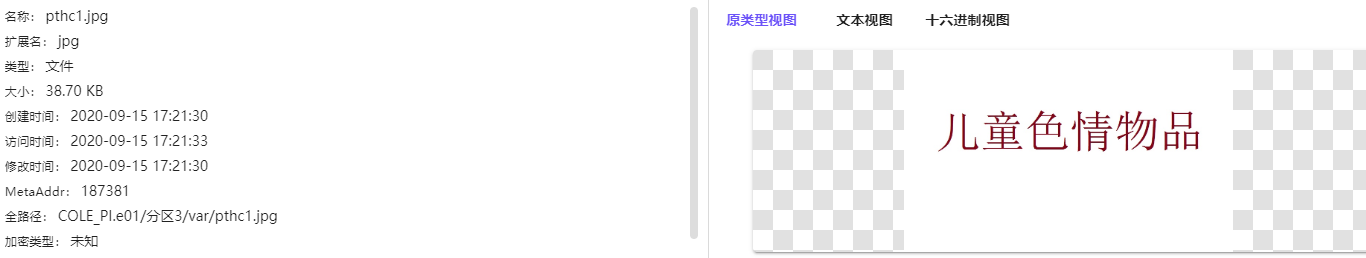

5B79890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D2871儿童色情数据存放在哪里?

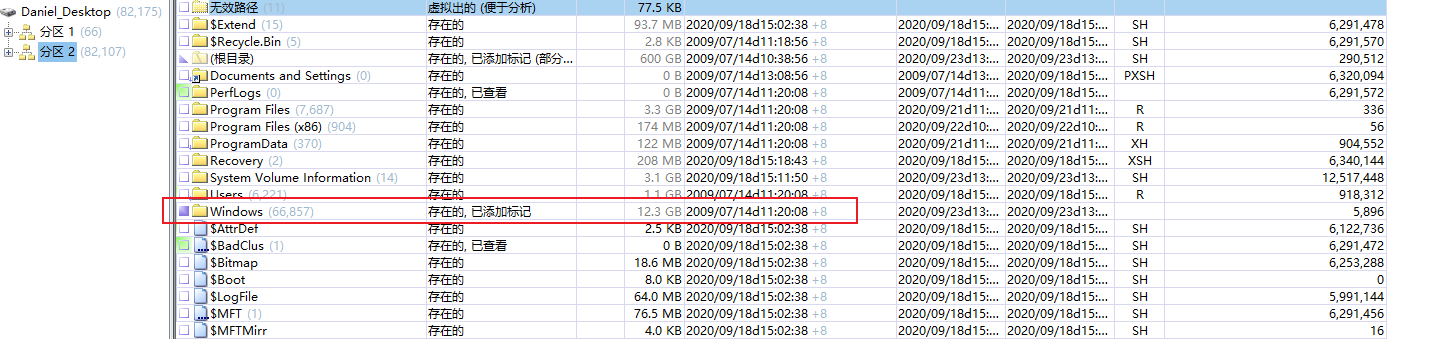

我们在火眼查看时可以发现分区3中很多内容都没有,需要动态磁盘恢复,利用xways

Partition 3\cole-shared\media

设备中现有多少儿童色情数据?

从上图可知3个

Cole NAS装置中的儿童色情物品的创建时间是甚么?

Cole的手提电话

在Cole手机, 的用户个人资料是甚么?

nmd我说为啥加载不出来镜像,正确的手机bin文件在补充文件里。。。

算了小爷不做了

Daniel 的桌上计算机

Daniel的桌上计算机的哈希值(SHA-256)是甚么?

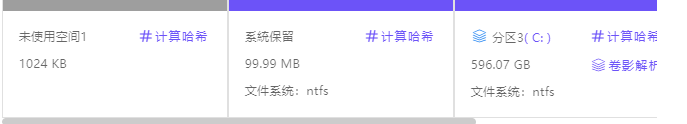

07DD40CF28603F421F3A09CD38F1C8AA40A2AC4BFB46ECF8299C38CE6AE44ED5该桌上计算机操作系统储存在哪个分区上?

火眼会误导人,

实际在分区2

在桌上计算器机中找到Daniel的电子邮件地址是甚么?

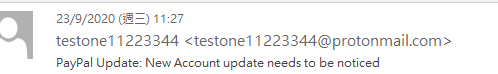

该恶意软件感染源是甚么?

一个非官方授权的邮件,可以看到会诱导点击链接

因此恶意软件的感染源来自一封邮件

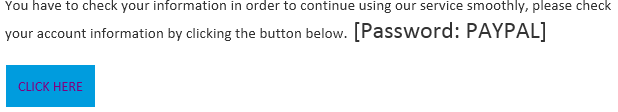

在Daniel的桌面上发现了甚么恶意软件?(某些字符被刻意用*遮盖)

桌面上并不存在啥软件,但是

Downloads下有这些,我们通过邮件访问链接对应的历史记录来排查

因此可以确定就是

video_viewer_3.1.2.4.zip该恶意软件的哈希值(SHA-256)是甚么?

火眼崩了,分析挂载失败55555

该恶意软件的功能是甚么?

逆向的同学来搞一下吧,nnd免杀做的挺好

答案:远程桌面协议

Daniel的MacBook

Daniel的MacBook 计算机的哈希值(SHA-1)是甚么?

C71C21730461FC901FD99F76C3679C3FED0DFAB9Daniel的MacBook 计算机中有多少个分区?

2个

Daniel 的iPhone

Daniel的iPhone的操作系统是甚么版本?

iphone需要输入备份密码

Daniel的iPhone的wifi mac地址是甚么?

Daniel的iPhone的IMEI是甚么?

证物照片中有

iPhone上次连接WIFI的SSID是甚么?

这个没办法了,猜不出弱密码就完,密码是1234

根据调查结果,以下哪项关于Daniel的选项是正确的?

因为点击邮件而被种马 所以都不是